Wireshark - captura e análise de pacotes

Pré-requisito: Introdução ao Wireshark

Este artigo irá apresentar os métodos de captura e análise de pacotes. Ele também irá apresentar algumas ferramentas avançadas que são usadas para aumentar a eficiência durante a captura e análise.

Por que farejar?

Se você tem experiência anterior com sistemas de proteção, não pode enfatizar o suficiente a importância do reconhecimento. E se você é novo, saiba que é muito importante. A detecção de pacotes é uma forma essencial de reconhecimento e monitoramento de rede. É igualmente útil para estudantes e profissionais de TI.

O Wireshark captura os dados que entram ou saem das NICs em seu dispositivo usando uma biblioteca de captura de pacotes subjacente. Por padrão, o Wireshark captura apenas dados no dispositivo, mas pode capturar quase todos os dados em sua LAN se executado em modo promíscuo. Atualmente, o Wireshark usa a biblioteca Packet Capture do NMAP (chamada npcap).

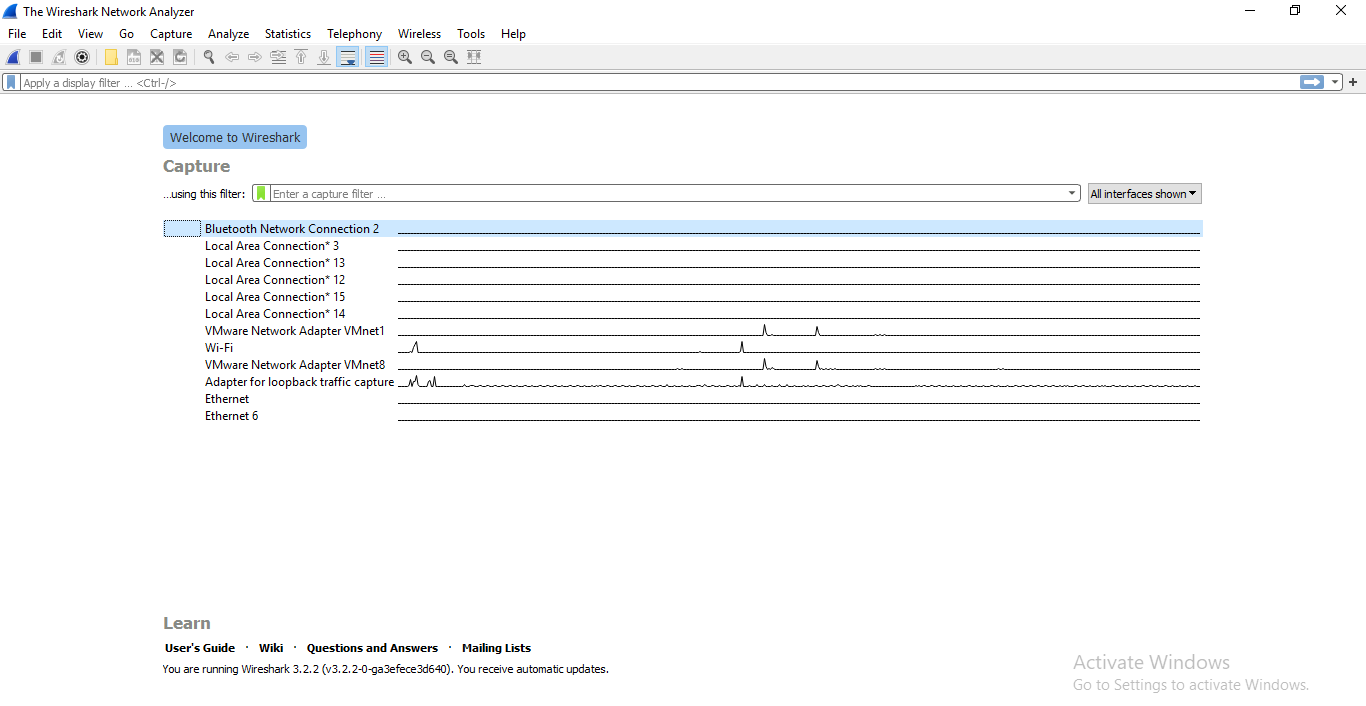

Getting Up and Running: Após a instalação, inicie o Wireshark, aprove os privilégios de administrador ou superusuário e você verá uma janela semelhante a esta:

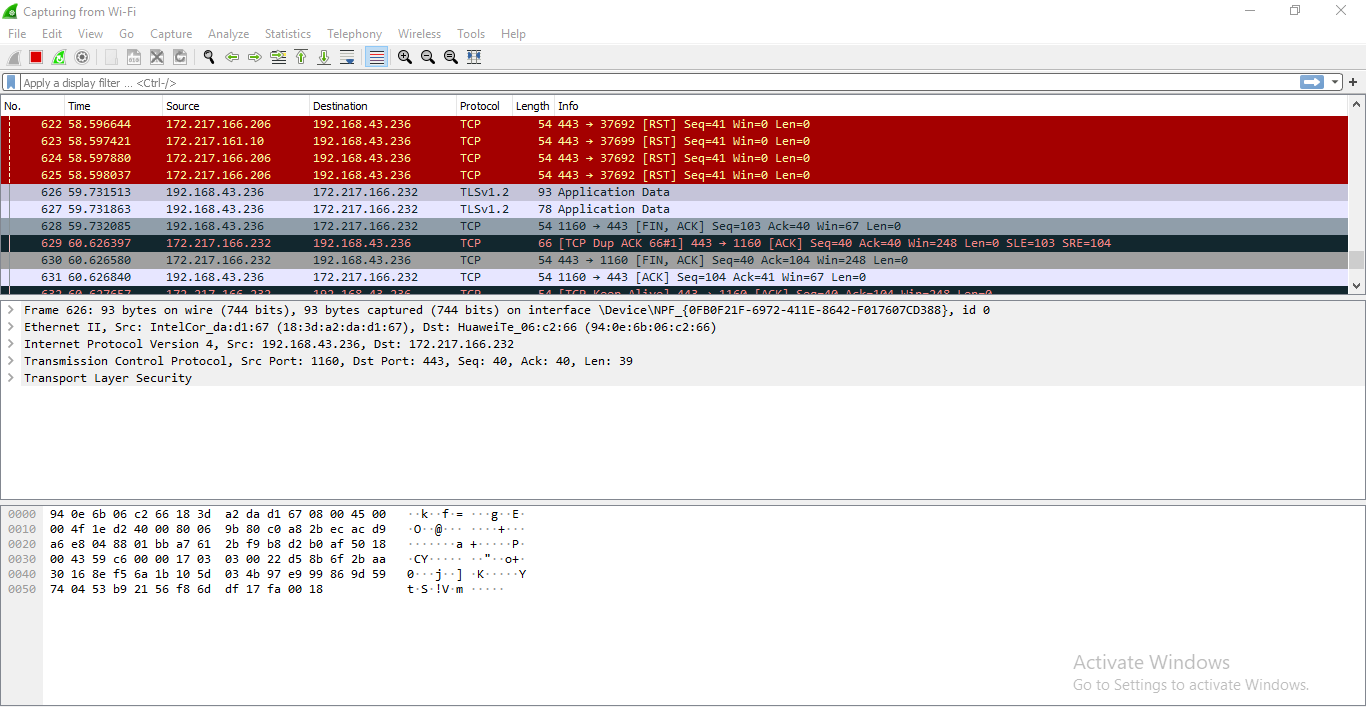

Esta janela mostra as interfaces do seu dispositivo. Para começar a farejar, selecione uma interface e clique no ícone de atum rabilho no canto superior esquerdo. A tela de captura de dados possui três painéis. O painel superior mostra o tráfego em tempo real, o painel do meio mostra informações sobre o pacote escolhido e o painel inferior mostra os dados brutos do pacote. O painel superior mostra o endereço de origem (IPv4 ou IPv6), o endereço de destino, as portas de origem e de destino, o protocolo ao qual o pacote pertence e informações adicionais sobre o pacote.

Como há muitos pacotes entrando e saindo a cada segundo, olhar para todos eles ou procurar um tipo de pacote será entediante. É por isso que os filtros de pacotes são fornecidos. Os pacotes podem ser filtrados com base em muitos parâmetros como endereço IP, número da porta ou protocolo no nível de captura ou no nível de exibição. Como é óbvio, um filtro de nível de exibição não afetará os pacotes que estão sendo capturados.

Alguns dos filtros de captura gerais são:

- host (captura o tráfego por meio de um único destino)

- net (captura o tráfego por meio de uma rede ou sub-rede). "Net" pode ser prefixado com "src" ou "dst" para indicar se os dados vêm ou vão para o (s) host (s) de destino.)

- porta (captura o tráfego através ou de uma porta). “Port” pode ser prefixado com “src” ou “dst” para indicar se os dados vêm ou vão para a porta de destino.

- Conectivos lógicos “e”, “não” e “ou” (usados para combinar vários filtros).

Existem alguns filtros mais básicos e podem ser combinados de forma muito criativa. Outra gama de filtros, os filtros de exibição são usados para criar abstração nos dados capturados. Esses exemplos básicos devem fornecer uma ideia básica de sua sintaxe:

- tcp.port == 80 / udp.port == X mostra o tráfego tcp / udp na porta X.

- http.request.uri corresponde a “parâmetro = valor $” mostra pacotes que são requests HTTP no nível da camada de aplicativo e seu URI termina com um parâmetro com algum valor.

- O conectivo lógico e ou e não funciona aqui também.

- ip.src == 192.168.0.0 / 16 e ip.dst == 192.168.0.0 / 16 mostrarão o tráfego de e para estações de trabalho e servidores.

Também existe um conceito de regras de coloração. Cada protocolo / porta / outro elemento é fornecido com uma cor exclusiva para torná-lo facilmente visível para uma análise rápida. Mais detalhes sobre as regras de coloração estão aqui

Plugins são pedaços extras de códigos que podem ser embutidos no Wireshark nativo. Plugins ajudam na análise por:

- Mostrando estatísticas e percepções específicas do parâmetro.

- Lidar com arquivos de captura e questões relacionadas a seus formatos.

- Colaborar com outras ferramentas e estruturas para configurar uma solução completa de monitoramento de rede.

Com apenas a capacidade básica de ver todo o tráfego que passa por seu dispositivo ou LAN e as ferramentas e plug-ins para ajudá-lo na análise, você pode fazer muitas coisas com seu dispositivo. Gostar:

- Solucionando problemas de conectividade de Internet com seu dispositivo ou WiFi.

- Monitorar seu dispositivo em busca de tráfego indesejado que pode ser uma indicação de uma infecção por malware.

- Testando o funcionamento de seu aplicativo que envolva rede.

- Usando-o apenas para entender como funcionam as redes de computadores.

As postagens do blog Acervo Lima te ajudaram? Nos ajude a manter o blog no ar!

Faça uma doação para manter o blog funcionando.

70% das doações são no valor de R$ 5,00...

Diógenes Lima da Silva