As 10 principais ferramentas do Kali Linux para hackear

Kali Linux é uma distribuição Linux derivada do Debian mantida pela Offensive Security. Foi desenvolvido por Mati Aharoni e Devon Kearns. Kali Linux é um sistema operacional especialmente projetado para analistas de rede, testadores de penetração ou, em palavras simples, é para aqueles que trabalham sob a égide da segurança cibernética e análise.

O site oficial do Kali Linux é Kali.org . Ganhou popularidade quando foi praticamente usado na série Mr. Robot. Não foi projetado para propósitos gerais, deve ser usado por profissionais ou por aqueles que sabem operar Linux / Kali. Para saber como instalar o Kali Linux verifique sua documentação oficial .

Às vezes, temos que automatizar nossas tarefas durante o teste de penetração ou hackeamento, pois pode haver milhares de condições e cargas úteis para testá-los e testá-los manualmente é uma tarefa difícil. Portanto, para aumentar a eficiência do tempo, usamos ferramentas que vêm pré-embaladas com Kali Linux . Essas ferramentas não só economizam nosso tempo, mas também capturam os dados precisos e geram o resultado específico. O Kali Linux vem com mais de 350 ferramentas que podem ser úteis para hacking ou testes de penetração. Aqui temos a lista de ferramentas Kali Linux importantes que podem economizar muito do seu tempo e esforço.

1. Nmap

Nmap é um scanner de rede de código aberto que é usado para recon / varredura de redes. É usado para descobrir hosts, portas e serviços junto com suas versões em uma rede. Ele envia pacotes para o host e então analisa as respostas para produzir os resultados desejados. Ele pode até ser usado para descoberta de host, detecção de sistema operacional ou varredura de portas abertas. É uma das ferramentas de reconhecimento mais populares.

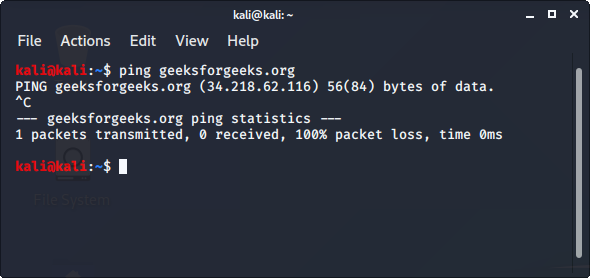

Para usar o nmap:

- Faça ping no host com o comando ping para obter o endereço IP

ping hostname

- Abra o terminal e digite o seguinte comando lá:

nmap -sV ipaddress

- Substitua o endereço IP pelo endereço IP do host que você deseja digitalizar.

- Ele exibirá todos os detalhes capturados do host.

Para saber mais, você pode ler mais aqui .

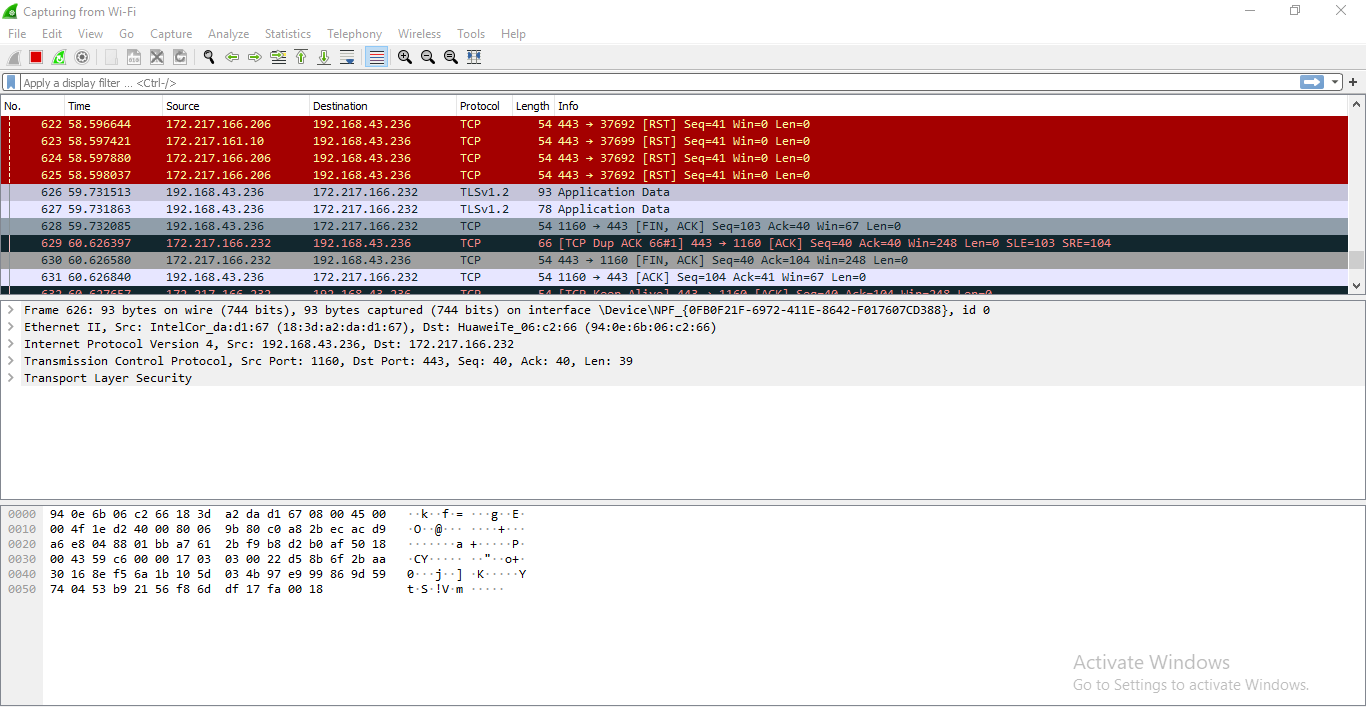

2. Suíte Burp

O Burp Suite é um dos softwares de teste de segurança de aplicativos da web mais populares. Ele é usado como um proxy, portanto, todas as requests do navegador com o proxy passam por ele. E conforme a solicitação passa pelo conjunto de burp, isso nos permite fazer alterações nessas requests de acordo com nossa necessidade, o que é bom para testar vulnerabilidades como XSS ou SQLi ou mesmo qualquer vulnerabilidade relacionada à web.

O Kali Linux vem com o burp suite community edition, que é gratuito, mas há uma edição paga dessa ferramenta conhecida como burp suite professional, que possui muitas funções em comparação com a burp suite community edition.

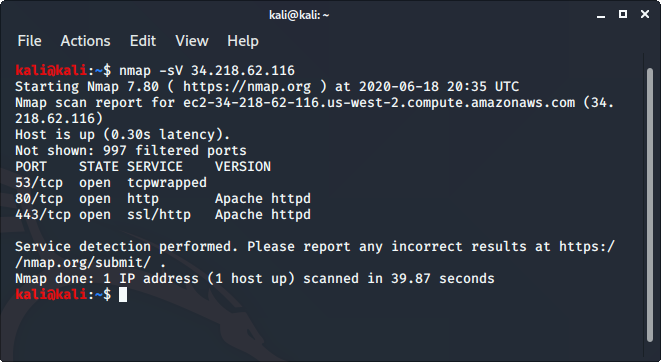

Para usar burpsuite:

- Leia isto para aprender como configurar o conjunto de burp.

- Abra o terminal e digite “ burpsuite ” lá.

- Vá para a guia Proxy e ative o interceptor.

- Agora visite qualquer URL e verá que a solicitação foi capturada.

3. Wireshark

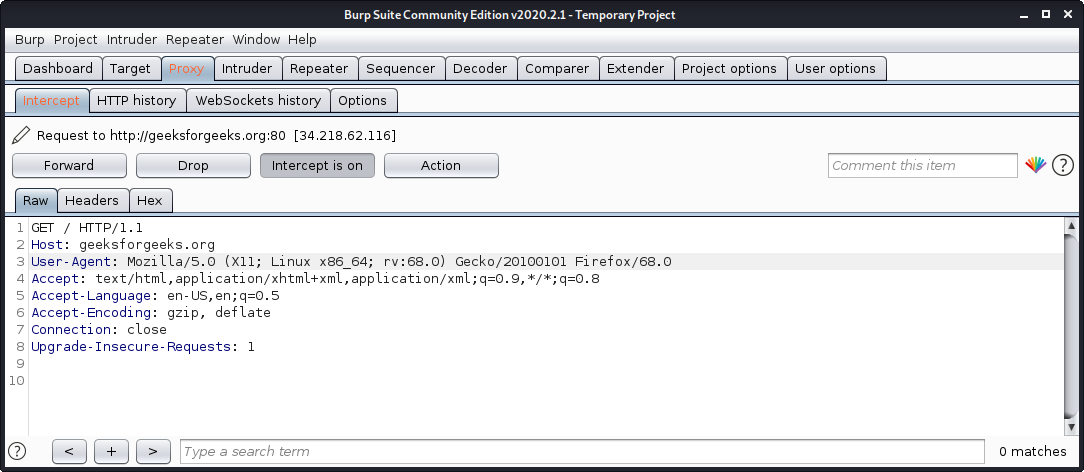

Wireshark é uma ferramenta de segurança de rede usada para analisar ou trabalhar com dados enviados por uma rede. É usado para analisar os pacotes transmitidos em uma rede. Esses pacotes podem conter informações como o IP de origem e o IP de destino, o protocolo usado, os dados e alguns cabeçalhos. Os pacotes geralmente têm uma extensão “ .pcap ” que pode ser lida usando a ferramenta Wireshark. Leia isto para aprender como instalar e configurar o Wireshark.

Para usar o WireShark:

- Abra o Wireshark e baixe um arquivo pcap de demonstração aqui

- Pressione ” ctrl + o ” para abrir um arquivo pcap no wireshsark.

- Agora pode ser visto que ele exibe a lista de pacotes junto com os cabeçalhos desses pacotes.

4. Estrutura metasploit

Metasploit é uma ferramenta de código aberto que foi projetada por tecnologias Rapid7. É uma das estruturas de teste de penetração mais usadas do mundo. Ele vem com uma série de exploits para explorar as vulnerabilidades em uma rede ou sistemas operacionais. O Metasploit geralmente funciona em uma rede local, mas podemos usar o Metasploit para hosts na Internet usando “ encaminhamento de porta ”. Basicamente, o Metasploit é uma ferramenta baseada em CLI, mas ainda possui um pacote de GUI chamado “ armitage ” que torna o uso do Metasploit mais conveniente e viável.

Para usar o metasploit:

- Metasploit vem pré-instalado com Kali Linux

- Basta inserir “ msfconsole ” no terminal.

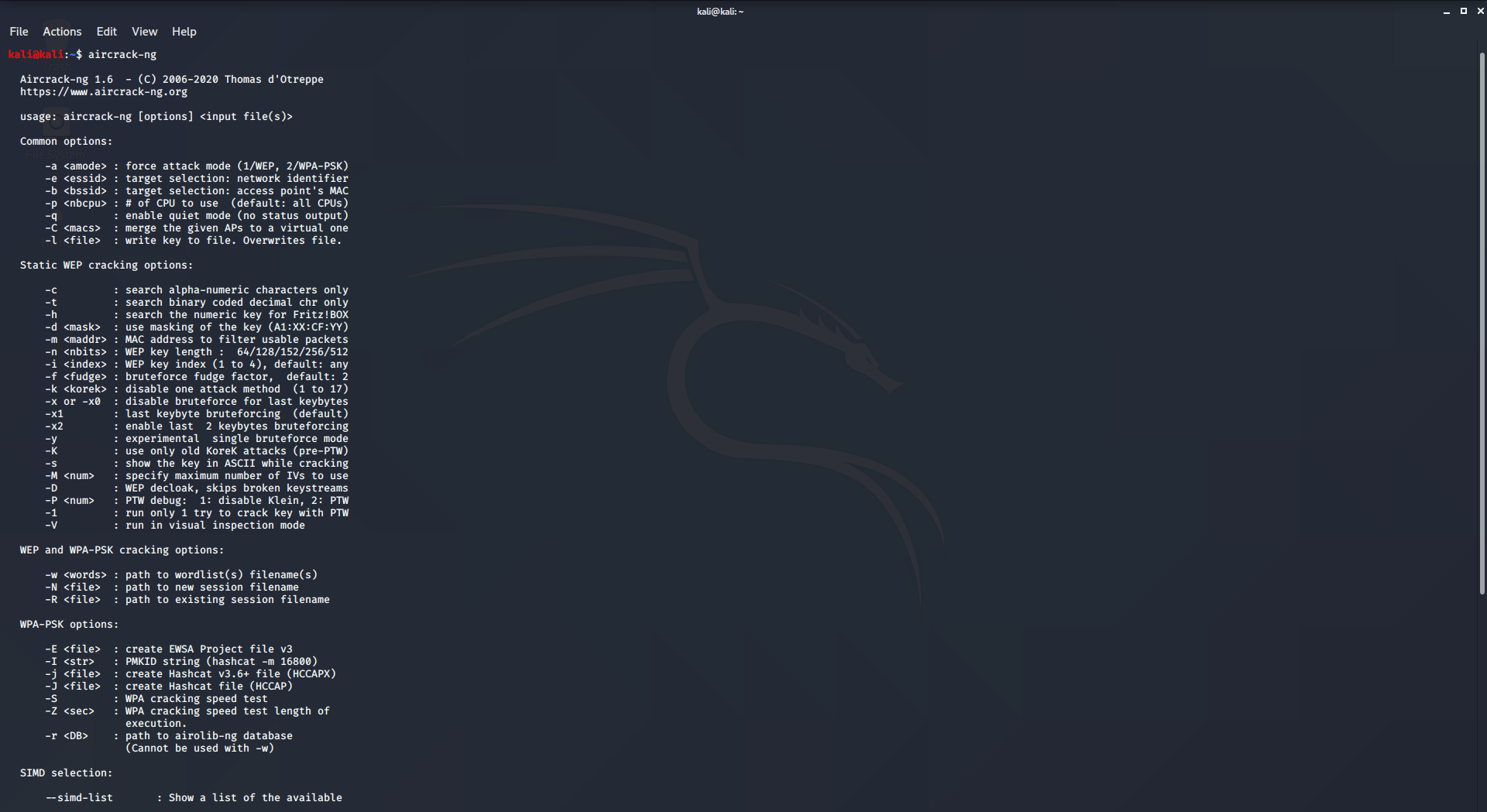

5. aircrack-ng

O Aircrack é um sniffer de pacotes completo, cracker WEP e WPA / WPA2, ferramenta de análise e captura de hash. É uma ferramenta usada para hackear wi-fi. Ele ajuda a capturar o pacote e ler os hashes deles e até mesmo quebrar esses hashes por meio de vários ataques, como ataques de dicionário. Suporta quase todas as interfaces sem fio mais recentes.

Para usar o Aircrack-ng:

- aircrack-ng vem pré-compilado com Kali Linux.

- Basta digitar aircrack-ng no terminal para usá-lo.

6. Netcat

Netcat é uma ferramenta de rede usada para trabalhar com portas e executar ações como varredura de portas, escuta de portas ou redirecionamento de portas. Este comando é usado até mesmo para depuração de rede ou até mesmo para teste de daemon de rede. Esta ferramenta é considerada o canivete suíço das ferramentas de rede. Pode até ser usado para fazer operações relacionadas a soquetes de domínio TCP, UDP ou UNIX ou para abrir conexões remotas e muito mais.

Para usar o netcat:

- Netcat vem pré-instalado com Kali Linux.

- Basta digitar “ nc ” ou “ netcat ” no terminal para usar a ferramenta.

- Para realizar a escuta da porta, digite os seguintes comandos em 2 terminais diferentes.

nc -l -p 1234

nc 127.0.0.1 1234

Leia isto para obter mais informações sobre a ferramenta netcat.

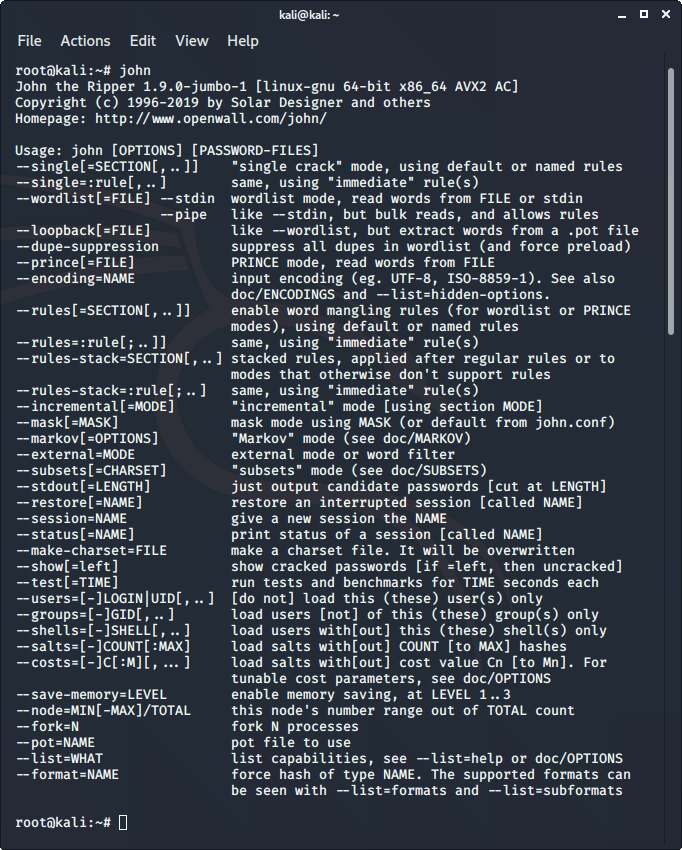

7. John the Ripper

John the Ripper é uma ótima ferramenta para quebrar senhas usando alguns famosos ataques como ataques de dicionário ou lista de palavras personalizadas, etc. É ainda usado para quebrar hashes ou senhas de arquivos compactados ou compactados e até mesmo arquivos bloqueados. Ele tem muitas opções disponíveis para quebrar hashes ou senhas.

Para usar John the Ripper:

- John the ripper vem pré-instalado no Kali Linux.

- Basta digitar “ john ” no terminal para usar a ferramenta.

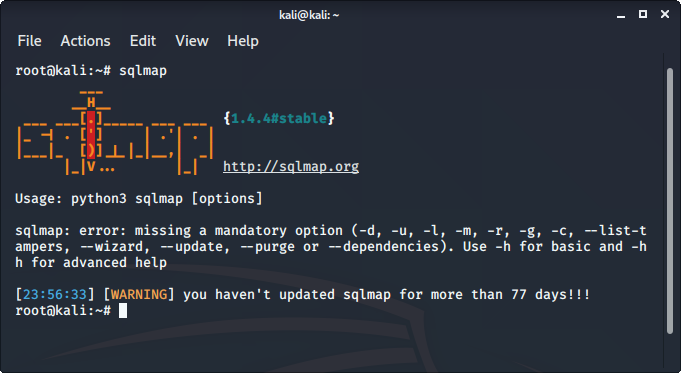

8. sqlmap

sqlmap é uma das melhores ferramentas para realizar ataques de injeção de SQL. Ele apenas automatiza o processo de teste de um parâmetro para injeção de SQL e ainda automatiza o processo de exploração do parâmetro vulnerável. É uma ótima ferramenta, pois detecta o banco de dados por conta própria, então só temos que fornecer uma URL para verificar se o parâmetro na URL é vulnerável ou não, podemos até usar o arquivo solicitado para verificar os parâmetros POST.

Para usar a ferramenta sqlmap:

- sqlmap vem pré-instalado no Kali Linux

- Basta digitar sqlmap no terminal para usar a ferramenta.

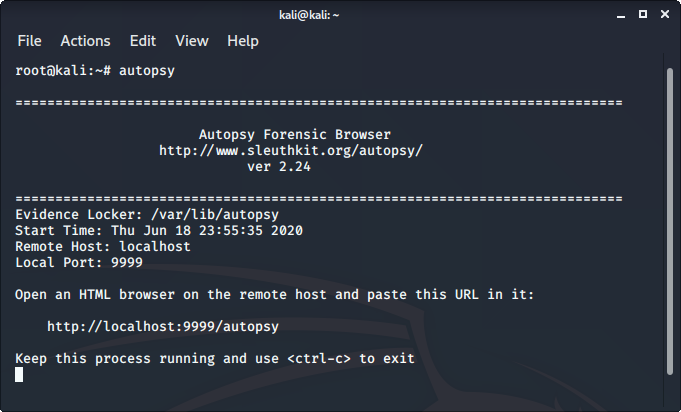

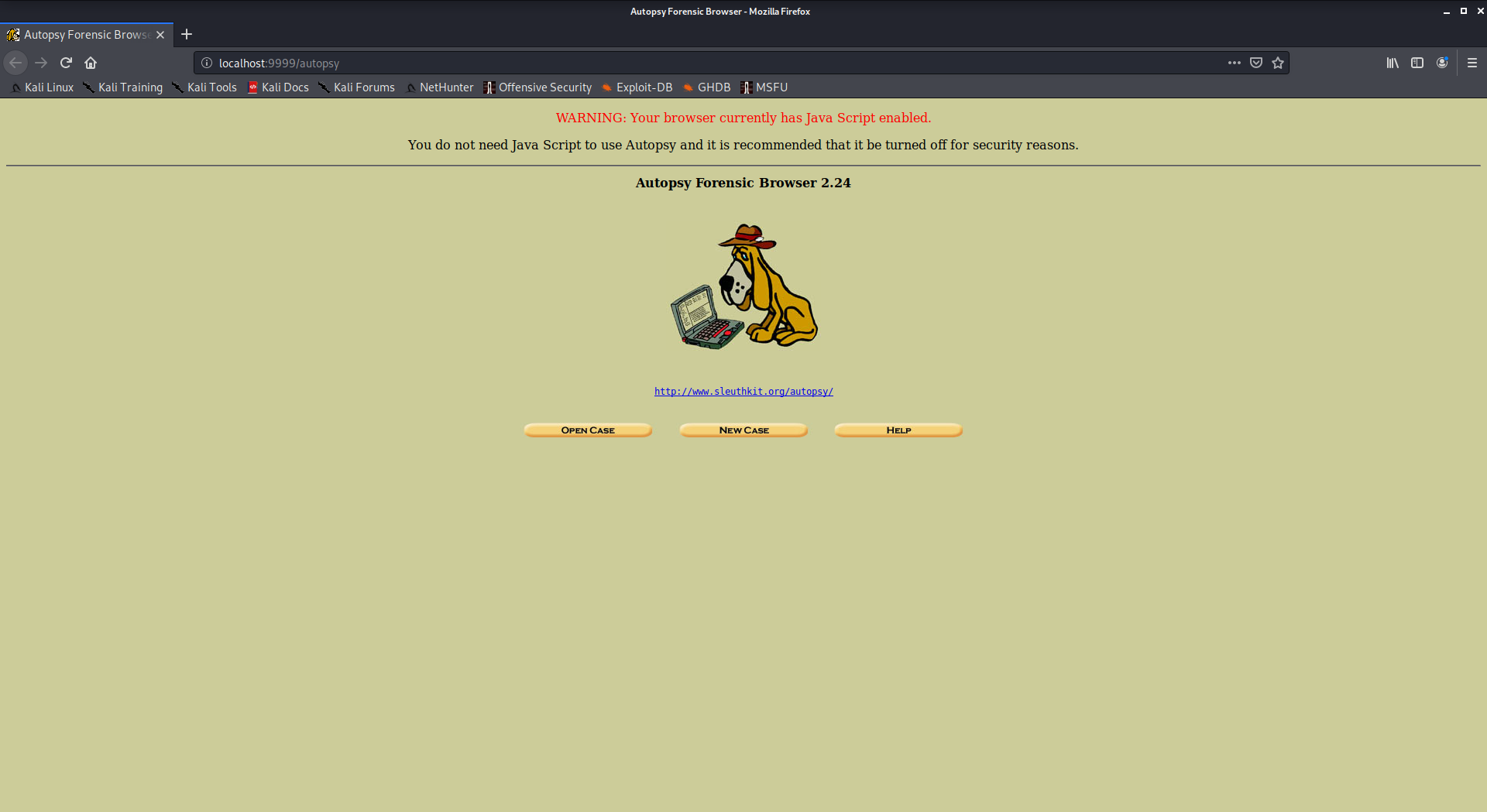

9. Autópsia

A autópsia é uma ferramenta digital forense usada para reunir as informações do formulário forense. Ou seja, essa ferramenta é usada para investigar arquivos ou logs para saber exatamente o que foi feito com o sistema. Ele pode até ser usado como um software de recuperação para recuperar arquivos de um cartão de memória ou pen drive.

Para usar a ferramenta de autópsia:

- Autopsy vem pré-instalado no Kali Linux

- Basta digitar “ autópsia ” no terminal.

- Agora visite http: // localhost: 9999 / autopsy para usar a ferramenta.

10. Kit de Ferramentas de Engenharia Social

O Kit de Ferramentas de Engenharia Social é uma coleção de ferramentas que podem ser usadas para realizar ataques de engenharia social. Essas ferramentas usam e manipulam o comportamento humano para a coleta de informações. é uma ótima ferramenta para até mesmo fazer phishing nos sites.

Para usar o Kit de Ferramentas de Engenharia Social

- Kit de ferramentas de engenharia social vem pré-instalado com Kali Linux

- Basta digitar “ setoolkit ” no terminal.

- Concorde com os termos e condições para começar a usar o kit de ferramentas de engenharia social.

As postagens do blog Acervo Lima te ajudaram? Nos ajude a manter o blog no ar!

Faça uma doação para manter o blog funcionando.

70% das doações são no valor de R$ 5,00...

Diógenes Lima da Silva